Le SOC ou centre de sécurité opérationnelle : de quoi s’agit-il ?

Un centre de sécurité opérationnelle, aussi appelé Security Office Center (SOC) est un dispositif de maîtrise des risques déployé dans les organisations publiques et privées. La démarche s’appuie sur des compétences organisationnelles, humaines et techniques afin de garantir une capacité de détection préventive et réactive renforcée face aux risques cyber.

Le SOC a un rôle à la fois préventif, détectif et réactif face aux menaces cyber[1]. Il peut se définir comme un dispositif avant tout organisationnel permettant à une organisation de se doter d’une capacité de détection et d’investigation face aux incidents de sécurité concernant les données auxquels elle peut être confrontée.

Il permet d’anticiper différentes menaces externes telles que des tentatives d’attaques informatiques, ou internes comme les fuites de données liées à la malveillance de collaborateurs par exemple[2]. Il permet également de garantir une forte réactivité en industrialisant la réponse aux incidents de sécurité et en définissant les processus de réponse autour d’un dispositif d’astreinte mis en oeuvre 24 h/24 et 7 j/7. Cette approche part de l’hypothèse que ces incidents peuvent survenir à tout moment et plus particulièrement quand les équipes internes ne sont pas en zone de vigilance ou sont en effectifs restreints (nuits, week-end).

Avec leur augmentation, les menaces cyber sont désormais envisagées comme des risques à la fois de gravité (impacts critiques en cas d’attaque avérée) et de fréquence (les attaques deviennent quotidiennes, quels que soient les secteurs d’activité ou les tailles d’entreprises). Ceci rend de plus en plus indispensable le fait pour une organisation de s’appuyer sur un SOC, un centre de sécurité opérationnelle.

Le SOC, un service managé de maîtrise des risques

Le SOC n’est pas uniquement technique, c’est avant tout un service, un mode d’organisation permettant d’appuyer les équipes en charge de la gouvernance des risques cyber (responsables sécurité des systèmes d’information, risk managers).

En tant que service managé, il présente plusieurs intérêts, notamment celui d’identifier, via une veille en continu, les actions d’amélioration de la sécurité des systèmes d’information de l’entreprise faisant appel à lui. À cela s’ajoute la proposition de plans d’actions associés, et parfois l’accompagnement de la mise en oeuvre de nouvelles règles de sécurité, issues de ces plans d’actions, sur la base des validations de l’organisation. Au titre des services composant le SOC, on peut notamment identifier :

- Les services classiques de surveillance opérationnelle (décrits dans le tableau 2) ;

- Les services de supervision de la sécurité informatique proposés par les entités de type SOC (décrits dans le tableau 1 ci-dessous).

Tableau 1. Exemples de services de surveillance opérationnelle du SOC

| Indicateurs | Fréquence de suivi de l’indicateur |

Mesure |

|---|---|---|

| Temps de remontée/notification d’incidents graves (type générateur de crise, pouvant interrompre la continuité d’activité) |

Suivi mensuel | Nombre d’occurrences d’incidents graves détectés dans les 30 min à 1 h après l’alerte du logiciel SOAR (Security Orchestration, Automation & Response) |

| Temps de réalisation d’une investigation concernant les incidents graves |

Suivi mensuel | Nombre d’occurrences d’incidents analysés sous 4 h post-alerte SOAR |

| Temps de remontée/notification d’incidents secondaires (avec impact type fuite de données, mais sans impact type crise ou continuité d’activité) |

Suivi mensuel | Nombre d’occurrences d’incidents analysés sous 4 h post-alerte SOAR |

| Temps de réalisation d’une investigation concernant les incidents non graves (avec impact type fuite de données, mais sans impact type crise ou continuité d’activité) |

Suivi mensuel | Nombre d’occurrences d’incidents analysés sous 8 h post-alerte SOAR |

Le rôle du SOC dans la couverture des risques

Les types de risques cyber pris en charge par le SOC sont décrits dans le tableau 2, de manière non exhaustive. Cette diversité et la nature parfois continue du suivi de ces risques (surtout en cas d’attaque ciblée ou de vague durable d’attaques comme dans le cas des attaques par forces brutes) supposent des équipes disponibles en continu, d’où le recours au service managé.

Un dispositif à organiser

« Le recours au SOC n’est pas seulement un prérequis pour notre assurance cyber, c’est aussi la garantie que l’on aura une plus grande résilience en cas d’incidents, car des mesures de réponse à incident et un processus d’escalade pour ce qui relève des crises majeures auront été mis en oeuvre. Cela représente certes un budget, mais que l’on minimise au regard de ce que cela apporte en tranquillité face à un risque cyber toujours possible et aujourd’hui encore hautement probable.Nous sommes à peu près sûrs que l’on ne basculera pas de sitôt ce risque cyber en risque faible avec tout ce qu’il comporte d’évolutif. Alors il nous faut des mesures de surveillance en continu sur les différents périmètres de nos systèmes d’information. Le SOC répond à cet enjeu. »

Un RSSI interviewé en 2022.

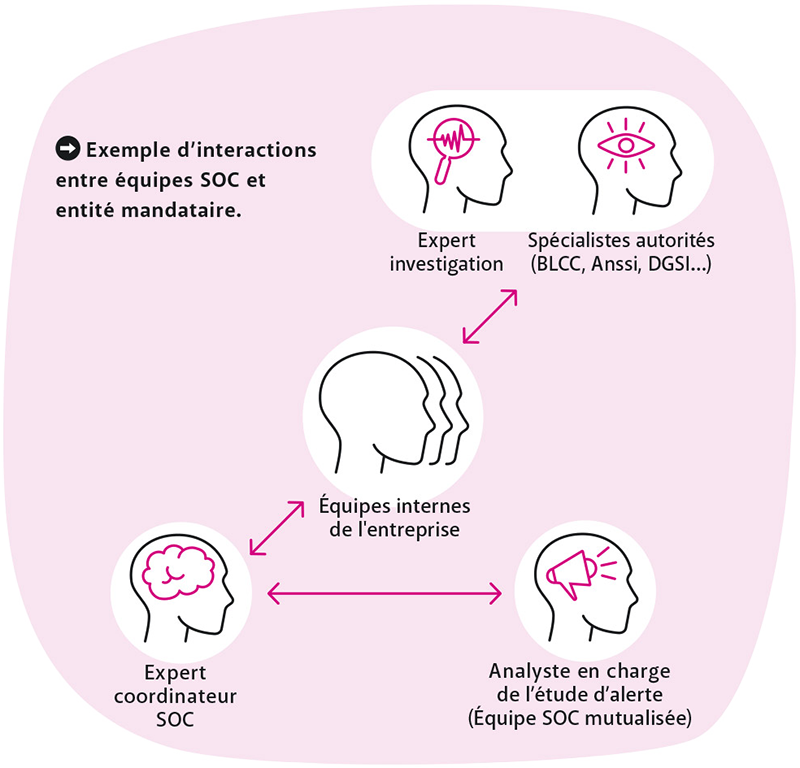

En conclusion, la réussite d’un SOC en tant que service managé contribuant à la maîtrise des risques cyber suppose de bien organiser les interactions entre parties prenantes internes et externes. Elles peuvent être celles décrites à titre illustratif dans la figure page suivante. Notons qu’il revient toutefois en pratique à l’entreprise (qui reste responsable de la gestion de ses risques) de coordonner les efforts des équipes SOC à qui elle a confié une analyse et les travaux des autres sociétés d’étude potentiellement mandatées sur un incident. De même, comme décrit dans l’illustration, des équipes spécialisées de police ou de gendarmerie peuvent intervenir en complément sur des analyses et investigations de cybercriminalité. L’organisation d’un SOC doit aussi prévoir la capacité de faire intervenir ses parties prenantes en les coordonnant en cas de crise de type cyber[3].

Ainsi, en France :

- Le Centre de lutte contre les criminalités numériques (C3N) ;

- La Brigade de lutte contre la criminalité cyber (BL2C) ;

- Le Commandement cyber de la Gendarmerie et ses équipes ;

- L’Office anti-cybercriminalité (Ofac).

L’Anssi (Agence nationale pour la sécurité des systèmes d’information) et la DGSI (Direction générale de la sécurité intérieure) peuvent également intervenir à ce stade sur des incidents de gravité élevée.

Tableau 2. Exemples de risques et surveillance par les équipes SOC

| Risques cyber | Mesures de détection | Mesures d’urgence appliquées par les équipes SOC |

|---|---|---|

| Attaque par force brute | • Repérage des multiples tentatives de connexion aux systèmes suite à la compromission potentielle de l’un des postes de travail. • Repérage des indices de compromission (IOC) d’un ou plusieurs terminaux. • Repérage de tentatives d’élévation de privilèges. |

• Mise hors réseau des terminaux concernés en vue de stopper l’attaque. • Changement des mots de passe sur les postes de travail ciblés. • Application d’une élévation de sécurité via la généralisation d’une authentification à double facteur (pas uniquement sur les machines sensibles). • Remontée d’alerte aux équipes internes et application d’une vigilance renforcée face aux risques de tentatives sur période longue. |

| Attaque via un logiciel malveillant/ rançongiciel | • Repérage des traces d’attaques (indices d’attaque) et dépôt de fichiers non autorisés dans les systèmes suite à la compromission d’une boîte mail, d’un poste de travail, d’une application. • Mise en place d’un EDR (Endpoint Detection and Response), logiciel de détection des menaces. |

• Désactivation préventive des applications et postes de travail en lien avec la machine ou le serveur faisant l’objet d’une tentative de chiffrement de données. • Action de repérage des indices d’attaque et de compromission en vue d’isoler les terminaux concernés. • Action d’interruption préventive des systèmes en interface pour éviter toute mesure de contamination. • Remontée d’alerte aux équipes internes et application d’une vigilance renforcée pour mise en place d’une cellule de veille, voire d’une cellule de crise en cas d’intrusion avérée. |

| Attaque par déni de service | • Repérage de flux réseau anormaux pouvant être le signe d’un début d’attaque par saturation de serveur. • Mise en place d’un pare-feu renforcé. • Application d’un test de robustesse préventif. |

• Désactivation préventive de l’application ou du site concerné en vue de stopper tout projet d’attaque. • Remontée d’alerte aux équipes internes et application d’une vigilance renforcée pour mise en place d’une cellule de veille, voire d’une cellule de crise en cas d’attaque avérée. |

| Fuite de données suite à une malveillance interne | • Repérage de tentative de sorties de données en masse via une boîte mail, via un port USB ou via le dépôt de nombreux fichiers sur un serveur en nuage. • Repérage de suppression de fichiers en masse. |

• Désactivation préventive du compte suspect. • Application d’une suspension temporaire du compte concerné et de la politique de sauvegarde en vue du rétablissement des données supprimées. • Alerte aux équipes internes de l’entreprise utilisant le SOC pour vérification au regard du contexte utilisateur. • Application d’un logiciel de contrôle bloquant des ports USB. |

[1] Cf. « Maîtrise des risques cyber. Identification, détection, analyse », Techniques de l’Ingénieur, N. Dufour, juillet 2021.

[2] Cf. « Cybersurveillance des salariés : quels risques pour l’entreprise ? », faceaurisque.com, C. Diard et N. Dufour, 2019.

[3] Cf. « Retour d’expérience d’une cellule de crise cyber », Face au Risque n° 580, mars 2022, N. Dufour.

Article extrait du n° 601 de Face au Risque : « JOP 2024 : à vos marques, prêts ? » (mai-juin 2024).

Nicolas Dufour

Docteur en sciences de gestion, professeur des universités associé au CNAM et Risk Manager dans le secteur de l’assurance

Les plus lus…

L'entreprise Blue Solutions, filiale du groupe Bolloré, a répondu aux accusations de l'entreprise Highway France Logistics 8, propriétaire de…

Deux décrets ainsi qu’un arrêté, tous trois en date du 11 juin 2025, portent sur les règles de sécurité incendie…

Ce numéro 608 du magazine Face au Risque (juillet - août 2025) consacre un dossier spécial à la vidéosurveillance…

Un décret publié au Journal officiel le 27 juin 2025 et entré en vigueur le 1er juillet élargit les zones…

L’AFCDP (Association française des correspondants à la protection des données) annonce la publication du livrable du groupe de travail…

Les ambitions du monde de la sûreté finiront-elles par faire bouger les lignes du cadre législatif dans les cinq…