BTP / BUP / Cybersécurité / ERP/IGH / Industrie/ICPE / Sécurité privée

Fonctionnement d’une cellule de crise cyber

Aujourd’hui, la probabilité de survenance d’une cyberattaque est devenue si forte qu’il est nécessaire pour toute organisation de s’y préparer. Quels sont les différents volets à envisager et les enjeux associés à la mise en place d’une cellule de crise cyber ? Réponses élaborées à la suite d’un cas concret ayant impacté une ETI victime d’un rançongiciel.

Un risque majeur

Le risque dit « cyber » est devenu de nos jours non seulement un risque majeur par ses impacts (réputation, perte d’exploitation, qualité de services dégradées, risques humains) mais aussi par sa fréquence. En effet, il ne se passe désormais plus une semaine sans qu’une entreprise soit victime de cyberattaque, souvent via des rançongiciels, voire des logiciels malveillants ou encore par des attaques par déni service. Ce sujet prend une telle ampleur que l’Anssi (Agence nationale de la sécurité des systèmes d’information) a publié une série de guides sur la gestion des crises cyber, comprenant également la communication de crise.

Prendre conscience de l’attaque

Le premier enjeu face aux crises cyber, telles qu’une attaque par rançongiciel (ransomware), est d’avoir conscience qu’il s’agit d’une crise cyber et que l’attaque peut ou va avoir des impacts majeurs pour l’entreprise.

Ce sujet parait évident mais, en pratique, deux facteurs rendent complexe sa perception. La plupart des attaques, ciblées ou non, ont lieu la nuit, le week-end et les jours fériés, périodes pendant lesquelles la capacité d’alerte et de réactivité est moindre. À cela s’ajoute le fait que toutes les entreprises ne sont pas nécessairement dotées des moyens de détection tels que :

- des outils de veille darkweb (évaluer le niveau de référence à une entreprise ciblée par des attaques via les citations d’une marque sur le darkweb) ;

- des EDR intelligents de dernière génération. Un EDR est un outil qui fonctionne en détection et prévention des menaces persistantes et avancées ciblant différents terminaux ;

- le rattachement à un centre de sécurité opérationnelle, service souvent mutualisé par différentes entreprises dans lequel des experts en cybersécurité analysent jours et nuits les alertes sur les systèmes d’information et sites d’une entreprise ;

- une astreinte de sécurité informatique dans laquelle des collaborateurs tels que des ingénieurs sécurité système veillent en permanence sur les alertes potentielles.

Les premiers réflexes

Une fois comprise la réalité de l’attaque, des premières mesures d’urgence sont à prendre :

- couper l’accès aux sites et serveurs de l’entreprise ;

- analyser la menace via un audit dédié (il est préférable en amont d’avoir un partenariat avec une société spécialisée dans l’investigation des cyber menaces et qui réalisera ces audits dits « forensic » ;

- se rapprocher des autorités pour signaler la situation et partager les informations. Cela permet notamment de comprendre à quel type de rançongiciel l’entreprise est confrontée et quelles sont les caractéristiques de cette menace (ou indices de compromission). Ces points permettent aussi d’adapter le renforcement des mesures de sécurité pour la période de reprise d’activité et ce afin de ne pas repartir sur un niveau d’avant crise.

- comprendre quels sont les serveurs, applications et machines impactés par une violation de données (la simple consultation non approuvée, même sans fuite de données, constitue une violation de donnée) ;

- comprendre si oui ou non des données ont été exfiltrées ;

- appliquer la politique de sauvegarde de l’entreprise. Ceci constitue un point essentiel en cas de cryptage de données, ce qui est le propre des rançongiciels.

Le déroulé d’une crise cyber

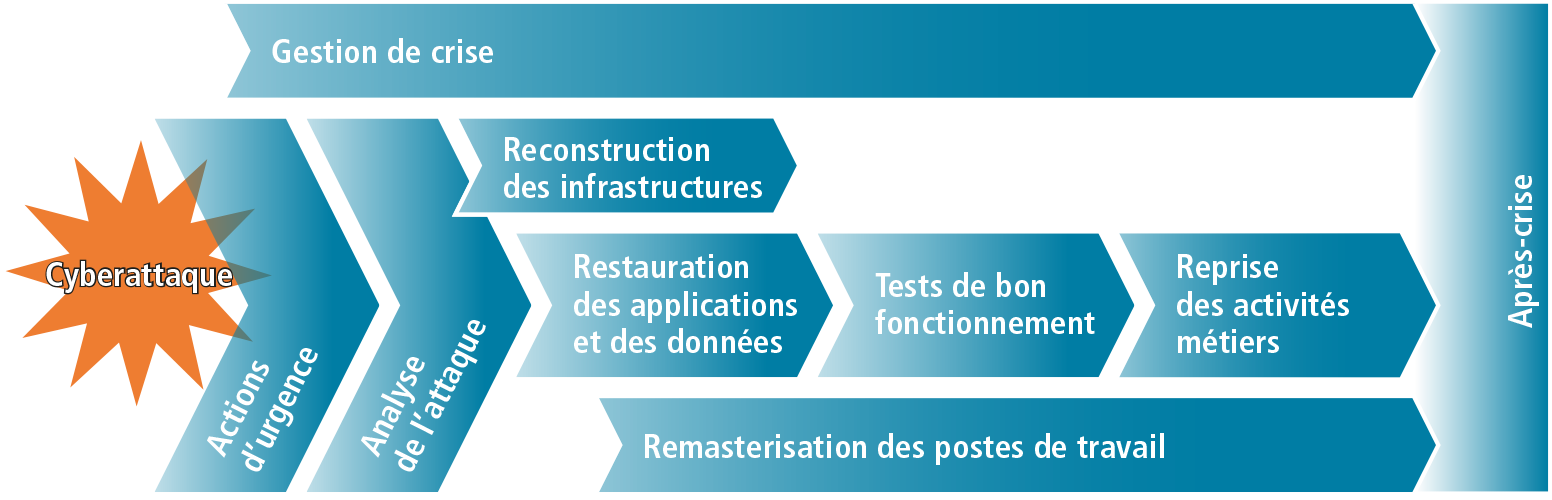

Le schéma ci-après, sans être exhaustif, reprend les points clés d’une crise de ce type. Il va des actions d’urgence précitées à l’analyse en profondeur de l’attaque et des conséquences sur les processus critiques.

Par exemple, comprendre quelles sont les applications et machines victimes du rançongiciel : activités financières et comptables, processus RH, services cœurs de métier. Si les données de SI-RH sont compromises, il sera difficile de lancer la paye pour les salariés. Si les serveurs des back-office et services commerciaux de l’entreprise sont compromis, il ne sera pas possible de réaliser l’activité commerciale usuelle.

Des processus dégradés et procédures de fonctionnement hors outils doivent permettre de limiter l’impact en matière de perte d’exploitation, souvent la plus coûteuse dans ce type de crise.

La communication de crise

L’un des volets clés de la gestion d’une crise cyber, comme dans bien d’autres crises, réside dans la communication. Communiquer rapidement auprès de plusieurs parties prenantes est un point clé de réussite de la gestion d’une telle crise. Tout d’abord, plusieurs autorités sont à prévenir, telles que :

- la Cnil qui doit être notifiée d’une telle violation de données dans un délai de 72 heures maximum. En pratique, il est parfois difficile de fournir une notification exhaustive dans ce délai, ce qui peut induire soit une notification complémentaire, soit une notification dans un délai plus long en justifiant pourquoi ;

- l’Anssi;

- les brigades spécialisées de la Police ou de la Gendarmerie. Un dépôt de plainte fait également parti des mesures clés à envisager.

D’autre part, au-delà des autorités, un ensemble de parties prenantes doivent pouvoir être informées.

En premier lieu, il faut prévenir la gouvernance d’entreprise (conseil d’administration, direction générale, comité d’audit et des risques qui devra se tenir en séance exceptionnelle pour avoir un état des lieux de la cellule de crise dédiée à la cyber attaque).

Ensuite, il faut prévenir son assureur cyber quand cela est mis en place. Certaines polices prévoient des garanties d’accompagnement de crise, mais de plus en plus rarement une prise en charge des frais de perte d’exploitation, voire de la rançon en elle-même, bien que ce sujet soit devenu désormais vivement déconseillé et peu à peu retiré de la plupart des contrats.

Bien sûr, il est nécessaire aussi d’informer les collaborateurs directement impactés et devant mener un rôle actif dans la politique de restauration des applications et serveurs par ordre décroissant de criticité.

Ne pas oublier les partenaires

Enfin, il convient d’alerter les partenaires clés tels que les sous-traitants critiques de l’entreprise, pouvant être impactés. Certaines entreprises font le choix de ne parler que d’interruption des SI auprès de tiers, mais il convient de rester lucide : tôt ou tard ces informations peuvent sortir et les partenaires ont aussi besoin d’analyser la compromission de leurs SI, si des applications et flux de données en commun étaient mis en place.

Une telle crise comprend également un volet technique : analyser les machines et faire différents choix comme la reconstruction complète des infrastructures à une période d’avant crise, la localisation sans équivoque de la porte d’entrée de l’attaque (hameçonnage, faille de sécurité).

Le retour d’expérience

Au-delà de ces aspects, des décisions pour l’avenir devront être prises. L’entreprise devra envisager l’élévation de son niveau global de sécurité sous contrainte de productivité. Aucun niveau de sécurité totale n’existe, ainsi toute élévation du niveau de sécurité suppose d’accepter pour l’entreprise des contraintes opérationnelles plus fortes.

On peut citer à ce titre comme exemple le renforcement du cloisonnement des SI, utile pour limiter la contagion en cas d’attaque, mais contraignant au quotidien pour l’interopérabilité des applications.

Autres exemples à mentionner : la généralisation de mots de passe complexes de type 14 caractères, souvent limités aux comptes à hauts privilèges, ou encore la généralisation à l’ensemble des collaborateurs d’une procédure de connexion MFA (authentification multifacteurs).

Enfin, une autre question est essentielle : envisager, si ce n’est pas déjà le cas, la mise en œuvre d’un plan d’audit régulier avec différentes thématiques (audits de salles serveurs, audits d’intrusion, audits des sites internet et de leur niveau de sécurité, etc.).

Le retour d’expérience d’une cellule de crise cyber passe aussi par le renforcement des reportings internes sur la sécurité à destination de la direction de l’entreprise : nombre d’alertes, nombre de vulnérabilités, fréquences des correctifs appliqués en matière de sécurité, résultats des audits de sécurité SI, résultats des sensibilisations des collaborateurs tels que le nombre de PC compromis lors d’un test d’hameçonnage.

La partie socio-organisationnelle

Outre les volets dits « communicationnels » ou « techniques », la gestion d’une crise cyber comprend nécessairement un volet socio-organisationnel consistant à gérer la période d’interruption d’activité pour les équipes internes. Cela consiste à ne pas sous-estimer le rôle du management dans l’aide à la priorisation des processus critiques et à la mise en place de procédures dégradées qui, même conçues en amont et testées dans le cadre d’un test de PCA (plan de continuité d’activité) seront nécessairement à adapter le jour de la crise.

Il ne faut pas non plus sous-estimer l’impact d’une telle crise en matière de risques psychosociaux (surcharge de travail, stress, démotivation, perte de sens). Une cellule d’écoute psychologique et l’accompagnement et la présence des managers de proximité restent clés dans ce type d’événement qui n’est pas uniquement technique.

Article extrait du n° 580 de Face au Risque : « Troubles psychosociaux : l’explosion » (mars 2022).

Nicolas Dufour

Docteur en sciences de gestion, professeur des universités associé au CNAM et Risk Manager dans le secteur de l’assurance

Les plus lus…

Un arrêté du 12 juin 2025, publié au Journal officiel le 26 juin, modifie les prescriptions applicables aux stockages…

Le salon APS se tiendra du mardi 7 au jeudi 9 octobre 2025 au Parc des expositions, situé à…

C’est parti ! Vous pouvez dès maintenant demander votre badge pour le Salon APS 2025, le rendez-vous expert de la…

Le salon APS se déroulera du 7 au 9 octobre 2025, à Paris Porte de Versailles. À l’ouverture du salon,…

Fiducial Sécurité annonce son adhésion au Groupement des entreprises de sécurité (GES). Laurent Pichon, nommé en janvier 2025 directeur…

L'assureur QBE France a publié un baromètre sur la gestion des risques par les PME-ETI, avec un focus sur les…