Administrations et collectivités territoriales / Assurance / BTP / BUP / Cybersécurité / ERP/IGH / Gestion des risques / Industrie/ICPE / Sécurité privée

Quelle prévention face aux ransomwares ?

Le risque cyber, et en particulier les attaques par rançongiciels, est devenu ces dernières années l’un des principaux risques opérationnels. Aucun secteur, aucun type d’entreprises n’est épargné. Le point sur les mesures de prévention possibles.

De nombreuses entreprises ont eu à subir et à gérer des situations de risque cyber majeur, notamment des attaques par rançongiciels (ransomwares en anglais).

Des logiciels s’introduisent, par le biais par exemple de phishing ou de périphériques externes corrompus, dans les systèmes d’information de l’entreprise, impliquant un chiffrement de tout ou partie des données internes, avec une demande de rançon pour permettre à nouveau l’accès aux dites données.

Des mesures de prévention existent face à ces attaques qui touchent de plus en plus d’entreprises, tous secteurs confondus. LDLC, Caisse Centrale de Réassurance, BVA, Cegos, Clestra font partie de ces cas récents en France.

Certains n’hésiteront pas à considérer le risque cyber comme le principal risque opérationnel, entendu comme un défaut dans l’exécution et la livraison des processus de production, de pilotage et de supports engendré par des perturbations internes ou externes.

Les typologies de mesures de prévention

Différents types d’éléments de maîtrise fondés sur la prévention des risques sont envisageables.

- Le Centre opérationnel de sécurité. Mise en œuvre d’un dispositif de type SOC (Security Operations Center ou Centre opérationnel de sécurité) avec un service managé 24 heures sur 24, 7 jours sur 7. Il permet une veille sur le risque d’intrusion, de fuite de données, et ce en continu, avec un dispositif d’escalade permettant de mener des mesures d’urgence de type coupure des accès réseaux, sites et serveurs en urgence. Ce type de dispositif peut s’appuyer sur un tableau de bord d’indicateurs de sécurité en vue de renforcer les éléments d’analyse (nombre d’attaques, nombre d’alertes de sécurité, nombre de vulnérabilités identifiées, etc.).

- Le plan d’audit. Définir un plan d’audit avec différentes missions orientées sur la prévention des menaces et vulnérabilités : audit d’intrusion, audit des serveurs, audit des sites et informations exposées sur le web.

- La sensibilisation. Mettre en place un programme de sensibilisation auprès de tous les collaborateurs afin de limiter les effets de risque liés au facteur humain : sous-estimation des risques, biais d’ancrage, « surcroyance » dans les dispositifs techniques[1]. Ce type de plan de sensibilisation peut prendre plusieurs formes : e-learning, formations présentielles ciblées sur les équipes très impactées, campagnes test de phishing auprès des collaborateurs…

- Les solutions technologiques. Utiliser des solutions de type antivirus intelligents (logiciel EDR – détection et réponse des terminaux) avec recours aux technologies d’intelligence artificielle.

- Le cloisonnement des serveurs. Cloisonner serveurs et applications permet de limiter de manière préventive les données impactées en cas de survenance. Par exemple, cloisonner les applications avec les données les plus sensibles de type RH, base fournisseurs, base clients, base RIB…

- La politique générale SI. Définir une politique de sécurité du système d’information (SI), une charte d’utilisation des TIC (technologies de l’information et de la communication) et des usages proscrits, une politique de gestion des comportements sur les réseaux sociaux (limitation de l’information en vue d’éviter les situations d’ingénierie sociale permettant de pratiquer des attaques de type phishing plus ciblées et plus crédibles[2]), une politique du Byod (Bring your own device) qui correspond à l’usage fait par les collaborateurs de leurs équipements personnels dans le cadre professionnel (tablettes tactiles, montres connectées…).

- Le pare-feu. Mettre en place un pare-feu efficace, régulièrement audité.

- La politique des logs. Définir une politique de journalisation et d’archivage des logs (fichiers stockant un historique d’événements) en vue d’avoir une traçabilité suffisante en cas d’alerte de sécurité.

- La correction des vulnérabilités. Corriger les vulnérabilités (patch management) avec une fréquence suffisamment resserrée (type hebdomadaire) et des revues de corrections formalisées.

- La détection de « shadow IT ». Détecter les pratiques de « shadow IT » (utilisation de technologies matérielles et logicielles par les employés sans l’accord de l’entreprise) : recensement préventif et réactif régulier des applications définies par des métiers divers sans information préalable des équipes informatiques et sécurité SI, ce en vue de s’assurer du respect par ces applications des critères de sécurité.

- Les exercices de gestion de crise. Organiser fréquemment des exercices de préparation à la gestion d’une crise cyber permet d’acquérir des réflexes, d’affiner le rôle des acteurs internes et externes, de se préparer[3]. Ces actions permettent à la fois d’adapter le dispositif organisationnel (comme l’identification préventive des interconnexions entre applications avec risque de contagion) mais aussi technique de l’entreprise (plan de secours informatique, politique de sauvegarde, politique de purge de données).

- L’assurance. Disposer enfin d’un programme d’assurance intégrant une garantie contre les rançongiciels. C’est l’un des instruments de la réaction face aux rançongiciels (accompagnement de crise, expertise technique et investigation mise à disposition). Notons que les mesures de prévention précitées permettront aussi à la fois de disposer d’un accès facilité à l’assurance cyber[4] mais aussi de conditions tarifaires et de couverture du risque par les garanties plus intéressantes (garantie cyber extorsion, garantie perte d’exploitation consécutive à une interruption d’activité post rançongiciel par exemple).

« Aucun secteur, aucun type d’entreprise ne sont épargnés, faisant des risques cyber, et notamment des rançongiciels, l’un des principaux risques opérationnels. »

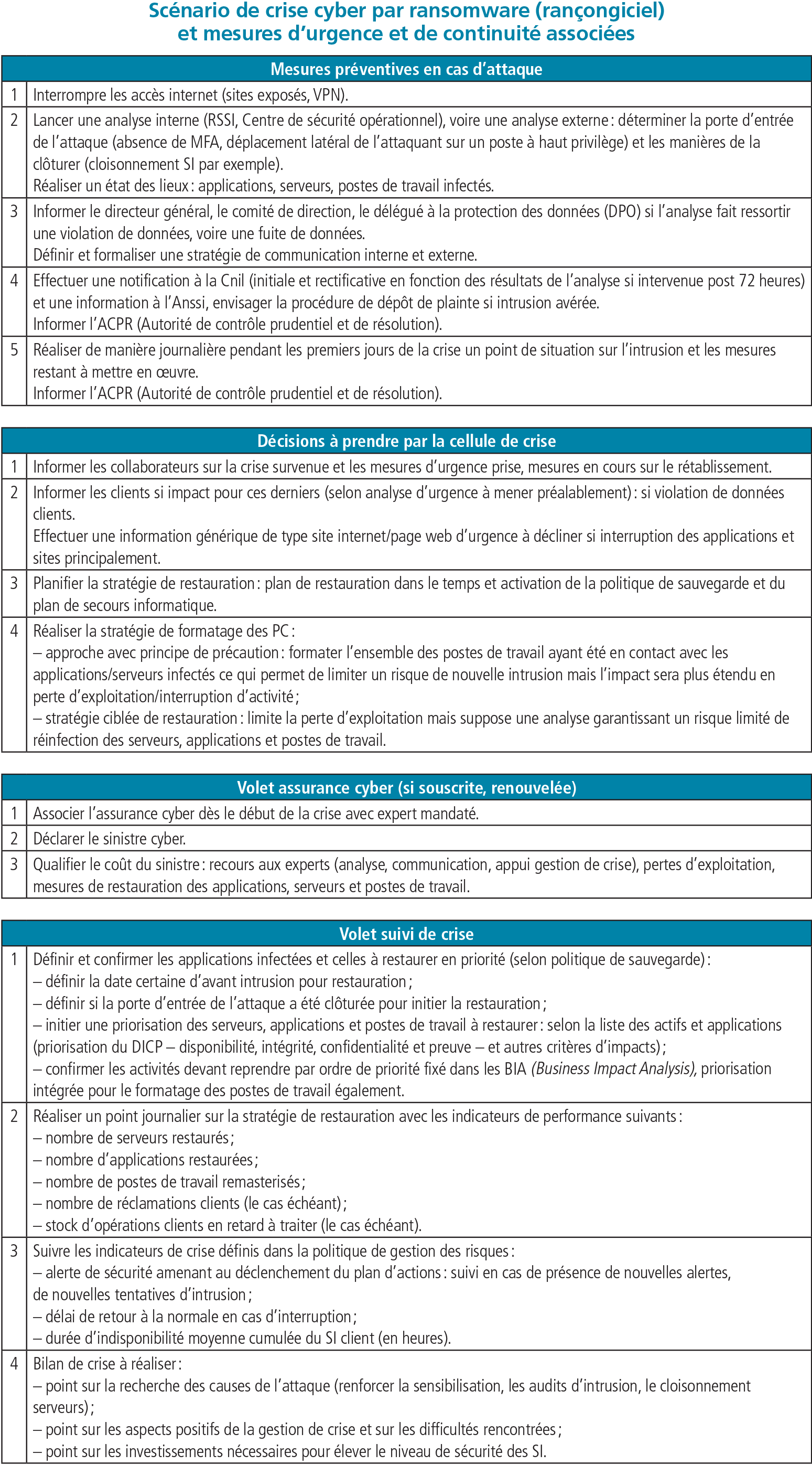

Plan de gestion de crise en cas de cyberattaque

Les canaux de détection d’une telle alerte vers le responsable plan d’urgence et de poursuite d’activité et la cellule de crise peuvent être :

- une alerte adressée au RSSI via le dispositif Security Operations Center (SOC) ;

- une alerte adressée par un collaborateur en cas de phishing et envoyée à la DSI/au RSSI (cellule de veille à mettre en oeuvre afin d’analyser l’incident). S’il y a risque de contagion, la cellule de crise doit être déclenchée ; – en cas d’attaque par déni de service (DDOS), l’alerte peut émaner du RSSI (via le SOC notamment), ou des équipes DSI, voire des équipes métiers constatant qu’un site web exposé sur internet n’est plus opérationnel.

[1] « La prise en compte du facteur humain : la gageure de tout dispositif de contrôle », Y. Pesqueux, Revue Banque n° 740 (2011).

[2] En jouant sur les facteurs de mise en confiance et d’urgence à l’égard des collaborateurs de l’entreprise ciblée.

[3] « Organiser un exercice de gestion de crise cyber », Anssi (2021).

[4] « La gestion des risques cyber : de l’assurance à la gestion globale des risques », N. Dufour, revue Banque & Stratégie, mai 2021.

Article extrait du n° 587 de Face au Risque : « Sûreté des JO 2024 : le grand saut » (novembre 2022).

Nicolas Dufour

Docteur en sciences de gestion, professeur des universités associé au CNAM et Risk Manager dans le secteur de l’assurance

Les plus lus…

Le groupe CNPP a inauguré son centre de gestion de crise le mardi 1er juillet 2025 sur son site de…

SPAC Alliance, organisation européenne rassemblant les acteurs de la sécurité physique et logique, annonce avoir passé la barre des soixante-dix…

Les nouvelles obligations introduites par un décret et un arrêté du 27 mai 2025 pour protéger les travailleurs contre…

Le lundi 23 juin, les 27 États membres du Conseil de l’Union Européenne ont trouvé un accord pour simplifier…

Un arrêté du 24 juin 2025, publié au Journal officiel du 26 juin, porte approbation des règles de sécurité…

Un arrêté du 12 juin 2025, publié au Journal officiel le 26 juin, modifie les prescriptions applicables aux stockages…