Choisir un système de contrôle d’accès : l’analyse des besoins

Pour un contrôle d’accès adapté et bien dimensionné, une organisation doit trouver un équilibre entre sécurisation – des biens, des personnes, des informations – et fluidité des déplacements. Focus sur l’analyse des besoins.

Préalable indispensable au choix d’un système de contrôle d’accès, l’analyse des besoins doit prendre en compte :

- l’activité de l’organisation ;

- l’environnement (isolement, voisinage, sinistralité, milieu urbain…) ;

- l’accessibilité au site ;

- les personnes présentes sur le site (internes et externes) ;

- les biens ou valeurs à protéger ;

- les exigences réglementaires ;

- les exigences spécifiques au site (c’est ici qu’on indiquera les éventuelles interactions avec les autres systèmes de sécurité et de sûreté).

Cette analyse va conduire à l’identification des points névralgiques du site et des menaces potentielles envisagées. Et donc permettre de délimiter des secteurs contrôlés et leurs points d’accès. Il peut s’agir d’un site dans son ensemble, d’un bâtiment ou encore un local d’un bâtiment.

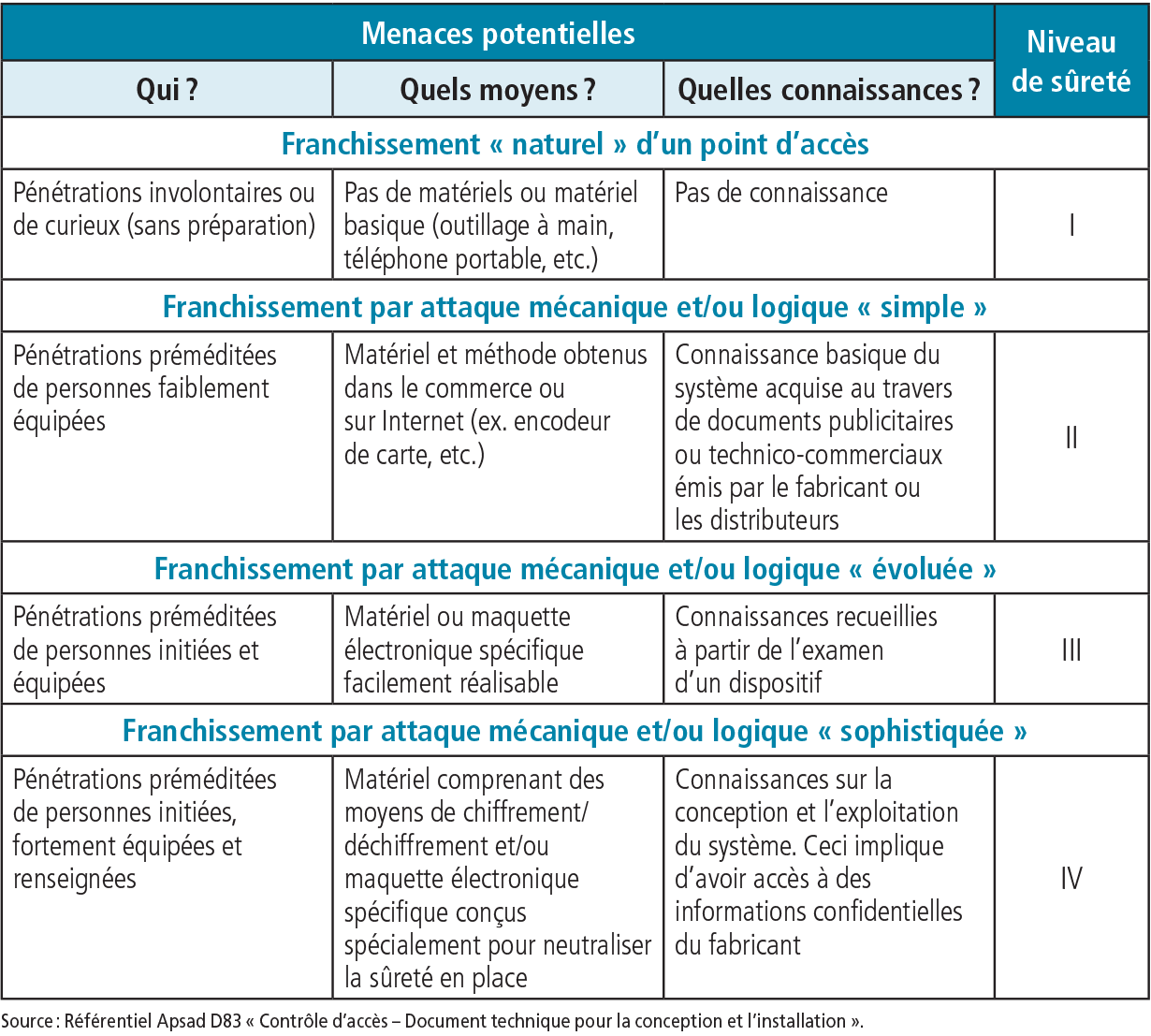

Identifier les secteurs contrôlés et leur niveau de sûreté. Une fois les secteurs contrôlés identifiés, il faut leur attribuer un niveau de sûreté. Le référentiel Apsad D83 définit quatre niveaux de sûreté, identifiés dans le tableau ci-dessous.

Du niveau de sûreté attribué découlent des préconisations concernant :

- La reconnaissance. Précision de l’identification ou de l’authentification nécessaire pour pénétrer dans le secteur contrôlé (voir le tableau dans l’article « Les trois fonctions primaires du contrôle d’accès »).

- Le droit d’accès. Droit d’accès « standard » (avec grille horaire, règles de circulation, conditions d’accompagnement…) ou droits d’accès « évolués » (mode de gestion des droits plus développé, prise en compte des modes de fonctionnement dégradés etc.).

- La résistance aux actes de malveillance pour chaque point d’accès du secteur contrôlé. Elle se définit à la fois par la résistance aux attaques physiques portées directement au système de contrôle d’accès ou aux éléments associés et aux attaques logiques. Les composants du contrôle d’accès hors lecteurs, par exemple l’UTL (unité de traitement local), doivent être placés dans un lieu assurant leur sécurité vis-à-vis de la malveillance. Il est nécessaire de tenir compte de la complicité volontaire (prêt d’un badge) ou involontaire (blocage d’une porte lors d’une pause à cause d’un oubli de badge par exemple).

Outre les secteurs contrôlés et leur niveau de sûreté, l’analyse des besoins doit déterminer :

- les flux de circulation des individus et des véhicules ;

- les profils et leurs droits d’accès ;

- l’organisation de l’entreprise pour le contrôle d’accès ;

- les critères de fiabilité (alimentation du système, interconnexion des réseaux, sécurité des postes d’exploitation, mode dégradé).

À chaque secteur contrôlé doit ainsi correspondre un niveau de sûreté (classifications de reconnaissance, du droit d’accès et des résistances aux actes de malveillance), une gestion des droits d’accès (par exemple, badges du personnel et badges pour les intervenants temporaires) et une fiabilité (lecteurs alimentés par secteurs et batteries).

Article extrait du n° 590 de Face au Risque : « Contrôle d’accès, mener son projet » (mars 2023).

Gaëlle Carcaly – Journaliste

Les plus lus…

Alors qu'une personne victime de violences internes sur cinq estime avoir subi un harcèlement sexuel[1], prendre conscience de ce…

Le colonel Frédéric Goulet a officié en tant que chef du Bureau de la prévention et de la réglementation…

Dans la nuit du 13 au 14 juillet 2015, un important incendie a touché le site pétrochimique de l’américain…

Dans un flash Aria daté de juillet 2025, le Bureau d’analyse des risques et des pollutions industrielles (Barpi) rappelle l’importance…

L'entreprise Blue Solutions, filiale du groupe Bolloré, a répondu aux accusations de l'entreprise Highway France Logistics 8, propriétaire de…

Deux décrets ainsi qu’un arrêté, tous trois en date du 11 juin 2025, portent sur les règles de sécurité incendie…