Caméras augmentées et IA : de la sûreté vers la sécurité au travail

En l’espace de vingt ans, l’analyse d’images a fait un grand pas en avant sur le plan technique grâce à l’amélioration des algorithmes. Ce saut technologique est tel que les caméras augmentées auparavant dédiées à la vidéosurveillance offrent à présent de nouvelles fonctionnalités en matière de sécurité au travail.

Caméras augmentées : de la détection de pixels à la classification d’objets

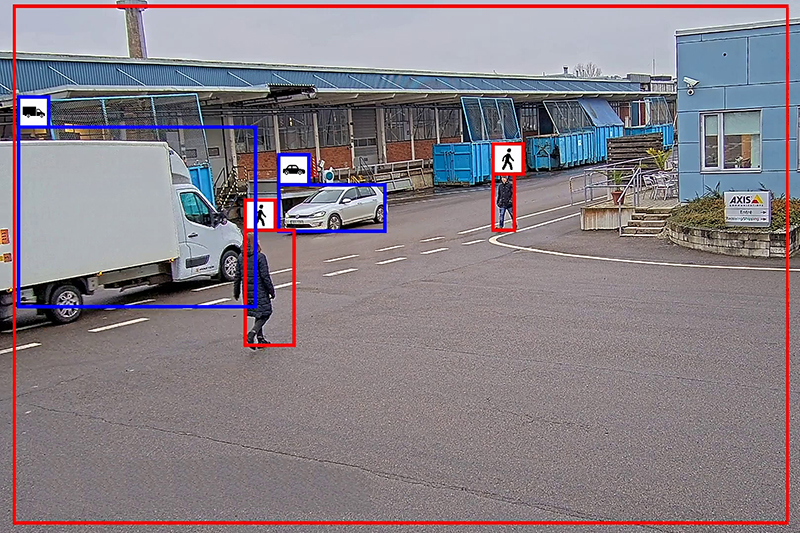

Les premiers algorithmes d’analyse d’images étaient basés sur la détection de pixels afin de déterminer des mouvements dans le champ de vision de la caméra. Avec le machine learning et le deep learning, la vidéosurveillance a franchi une nouvelle dimension : « la grande nouveauté, c’est la classification, explique Rémi Arnould, sales engineer chez Axis. On ne se base plus sur des mouvements, mais on apprend aux algorithmes à classifier des objets pour être en mesure de faire remonter à des opérateurs des informations fiables ».

Aujourd’hui, plutôt que d’analyser « ce qui bouge » dans l’image, on est en mesure de “reconnaître et distinguer” des classes d’objets : un humain, un véhicule. Qu’il soit en mouvement ou immobile. Cela décuple les scénarios de détection pour les opérateurs en même temps que les cas d’usage pour les exploitants de parcs de caméras.

Vidéosurveillance algorithmique : vers l’automatisation de l’analyse d’images

Continuez votre lecture… Abonnez-vous !

Si vous êtes déjà abonné, connectez-vous.

En ce moment

Ce numéro 612 de Face au Risque consacre un dossier spécial à la traçabilité des agents CMR (cancérogènes, mutagènes,…

Les accidents de trajet mortels entrent-ils dans le champ d’application de l’obligation pour l’employeur d’informer dans les douze heures…

Protéger ses innovations relève autant de la stratégie que de la sûreté de l’entreprise. Brevets, marques, dessins et modèles permettent…

La directive (UE) 2026/470 portant modification de la directive relative à la publication d’informations sur la durabilité des entreprises…

CNPP, acteur de référence en matière de prévention et de maîtrise des risques, et BatiFire éditeur de logiciels, sont partenaires…

Depuis janvier 2026, EDF interdit la consommation d’alcool au travail et lors des événements professionnels. Cette décision, qui renvoie…