Administrations et collectivités territoriales / Assurance / BTP / BUP / Cybersécurité / ERP/IGH / Industrie/ICPE

Les cyberattaques montent en gamme

Les moyens des cyberattaquants sont de plus en plus sophistiqués. Des logiciels qui repèrent les incohérences existent mais ils peuvent rester impuissants sans la formation et l’information des salariés.

À l’origine des cyberattaques, de l’ingénierie sociale ?

Généralement une cyberattaque est précédée d’une identification. Les ports vulnérables et accessibles sur internet sont scannés. Des logiciels recherchent de manière automatique des vulnérabilités sur les adresses internet. Et par ce biais, ils peuvent entrer dans le système d’information de l’entreprise cible.

Cette technique, sans avoir tout à fait disparue, est peu utilisée, particulièrement depuis NotPetya (mars 2016) et Wannacry (mai 2017). Des objets connectés, aux ports mal sécurisés, ont été détournés pour saturer des sites de requêtes (attaque en déni de service).

Les cyberattaques sont désormais bien plus élaborées. Elles font très souvent appel à de l’ingénierie sociale et suppose un long travail en amont.

Exemple d’une tentative d’hameçonnage

Il y a moins de deux ans, un fournisseur de service de protection informatique nous avait confié comment des pirates avaient soigneusement étudié l’organigramme d’une entreprise et piégé un salarié qui partageait le même prénom qu’un collègue.

La tentative d’hameçonnage avait été repérée lorsque le salarié avait reçu un prétendu message de son supérieur hiérarchique, qui semblait plutôt destiné à son homonyme. « John, ci-joint mes propositions d’augmentations pour l’équipe », accompagné d’un fichier Excel. John était tenté d’ouvrir le document pour connaître son augmentation.

L’expéditeur n’avait pas une adresse de l’entreprise. Il avait usurpé les nom et prénom, et écrivait depuis une adresse fantaisiste qui reprenait celle de l’entreprise mais dans un domaine différent (.cloud, .mr, à la place de .fr ou .com). Cette subtilité n’était pas visible dans la messagerie de John qui affichait, comme c’est souvent le cas, le libellé, prénom + nom.

Repérer les usurpations

Pour se prémunir contre cette typologie d’attaques, il existe des logiciels qui repèrent ces incohérences.

L’une des autres parades consiste à former et informer les salariés, particulièrement ceux qui disposent de droits étendus du fait de leur fonction. Ce peut être le responsable informatique, mais aussi le manager d’un service, d’une succursale, d’un bâtiment qui, pour des raisons de production, de ventes ou de bonne marche du service, peut autoriser, partager ou restreindre des accès aux serveurs et aux données.

Dans tous les cas, il faut garder un organigramme clair des droits. Et ne jamais créer de compte générique utilisé par plusieurs personnes pour des tests ou de la maintenance.

Les attaques d’envergure prennent plusieurs semaines et parfois des mois à être préparées. La collecte d’informations passe aussi par les réseaux sociaux qui fournissent des informations qui, recoupées, permettent de mieux connaître la cible. Même les services a priori les plus aguerris peuvent être dupés par de faux profils.

En juin 2019, Associated Press avait ainsi mis en lumière comment les services chinois utilisaient une prétendue Katie Jones et un visage généré par intelligence artificielle – tels ceux publiés en octobre 2019 pour notre couverture (Face au Risque n° 556) – pour duper plusieurs hauts-responsables américains sur le réseau LinkedIn.

Tous les salariés doivent être sensibilisés aux tentatives d’hameçonnage, l’attaquant pouvant prétendre être un fournisseur ou un sous-traitant qui communique une information contenue dans une pièce jointe.

Rien ne vaut la pratique et l’exemple

Moins élaborées, mais tout aussi efficaces sont les tentatives d’hameçonnage menées depuis un compte extérieur à l’entreprise.

L’attaquant prétend alors être un fournisseur ou un sous-traitant qui communique une information contenue dans une pièce jointe (changement d’adresse, promotions, etc.).

Des cas pratiques peuvent être proposés aux salariés pour les sensibiliser à la menace. Ainsi, des faux e-mails, basés sur des exemples réels, peuvent être envoyés pour mieux cibler les salariés les plus sensibles et débriefer avec eux les raisons qui les ont poussés à ouvrir l’e-mail. Les techniques d’hameçonnage évoluent sans cesse et s’adaptent à l’actualité. Récemment, avec le coronavirus, la vente de masques ou de gel a été utilisée pour propager des malwares.

Les accès à distance, particulièrement sensibles

Dernière technique enfin pour accéder au système, le Remote Desktop Protocol (RDP). C’est une technique qui fait appel aux précédentes. Elle peut s’appuyer sur du renseignement (nom d’utilisateur, format des comptes, etc.), du scan de port (par défaut le 3389) et de l’attaque logique classique comme la recherche de mots de passe.

Le RDP est une fonctionnalité de Windows (qui est possible aussi sur Mac et Linux) et qui permet d’accéder à l’ordinateur à distance et de le contrôler. Cette fonctionnalité est utilisée pour dépanner la machine ou pour accéder à son contenu depuis un autre ordinateur, en déplacement ou en télétravail. Si l’ordinateur est connecté au réseau de l’entreprise, alors l’intrus est à l’intérieur du système, comme un utilisateur légitime, sans avoir besoin d’installer un quelconque malware.

Utiliser un VPN pour encrypter les données est l’une des meilleures pratiques pour parer cette attaque. Il faut pouvoir aussi interdire ce protocole, changer le port par défaut ou fortement le restreindre par un mot de passe compliqué.

Le darknet regorge de forums où sont proposés à la vente des accès en RDP.

Les groupes de cybercriminels se sont hautement spécialisés. Il y a les spécialistes de la recherche d’accès tandis que d’autres exploitent ces vulnérabilités dans le cadre de rançons.

Le télétravail pendant la pandémie a bien évidemment accentué les failles et vulnérabilisé les entreprises.

« La collecte d’informations passe aussi par les réseaux sociaux qui fournissent des informations qui, recoupées, permettent de mieux connaître la cible. »

Ne pas payer les rançons

À l’été 2019, de nombreuses municipalités américaines ont été victimes de ransomwares établis pour le même but : récolter rapidement et facilement de l’argent.

Parmi les grandes villes, Baltimore a été frappée dès le mois de mai. Ses services sont restés plusieurs mois paralysés.

Plusieurs villes ont décidé de payer les rançons, d’autant qu’elles avaient souscrit des assurances spécifiques ! Si bien que le New York Times se demandait si les hackeurs ne se renseignaient pas auparavant sur les polices souscrites par les organisations gouvernementales pour établir leurs futures cibles.

Le FBI a toujours recommandé aux victimes de ne pas payer de rançon. Et les services étatiques ont aussi recommandé de ne pas divulguer publiquement la souscription de police d’assurance spécifique.

Les sauvegardes régulières sont un moyen d’éviter de trop grandes pertes, particulièrement si le serveur de secours peut être isolé et préservé de l’attaque.

La menace de divulgation d’informations sensibles est une nouvelle brèche dans le système, d’autant qu’elle est opérée avant le cryptage.

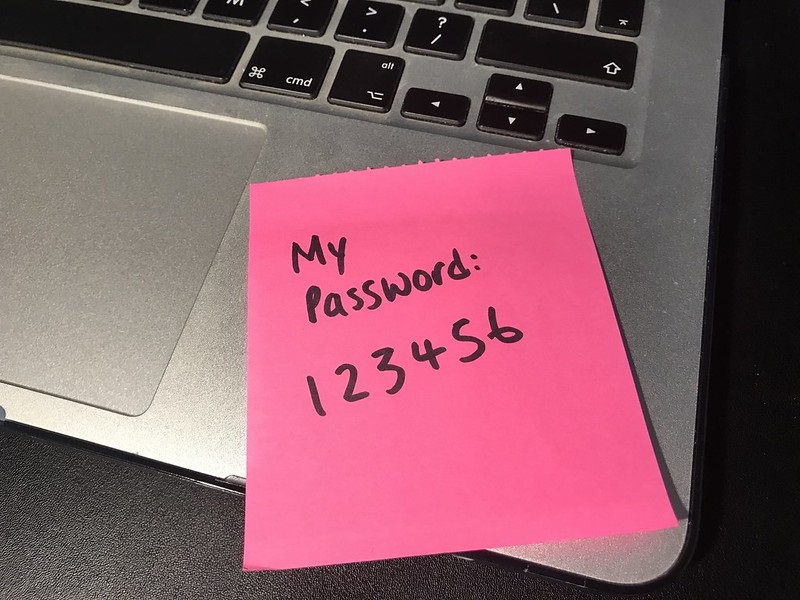

Les mauvais mots de passe

Fin octobre, un membre présumé du groupe russe REvil, l’un des plus puissants groupes d’extorsion et de production de malwares, a donné une interview sur une chaîne Youtube spécialisée. Ce groupe est d’ailleurs l’un des suspects du hacking de l’entreprise suédoise Gunnebo (lire notre article Cyberattaque contre l’entreprise de sécurité Gunnebo, Face au Risque n° 572 de mai 2021).

Il confie que pour entrer dans les serveurs, l’exploitation des mauvais mots de passe des systèmes de prise en main à distance est la méthode privilégiée. Il affirme avoir piraté plus de 23 organisations gouvernementales aux États-Unis. La plupart du temps, les victimes paient et retrouvent leurs données, ce qui permet à ce membre d’empocher plus de 100 M$ par an. Selon lui, la divulgation des données est désormais une arme d’intimidation supplémentaire. Elle ne rapporte pas toujours, mais doit permettre de convaincre

les futures victimes de payer. Son plaidoyer a été entendu différemment outre-Atlantique.

Le financement du terrorisme en question

À la même période, le département du Trésor américain a affirmé que payer des rançons pourrait bien être illégal. Notamment parce qu’il finance le crime organisé et le terrorisme.

Cependant quelles seront les éventuelles sanctions en cas de paiement avéré ? On évoque des pénalités et des amendes. Mais si elles se révèlent moins onéreuses que la perte des données, les entreprises peuvent être tentées d’aller vers la solution la plus économique.

Le spectre de nouvelles attaques

Tout système d’information repose sur trois piliers :

- disponibilité, c’est la possibilité d’accéder aux données – c’est ce que les ransomwares attaquent ;

- confidentialité, c’est l’assurance que les données sont accessibles seulement à ceux qui sont autorisés à les consulter, et c’est ce pan que la menace de divulgation fragilise ;

- intégrité (associée parfois à traçabilité), c’est la non-altération de la donnée à la fois dans le temps et lors de sa transmission.

On peut supposer que les prochaines attaques se joueront sur ce dernier terrain : menace ou diffusion de données corrompues et altérées.

Dans une entreprise, sur une ligne de fabrication ou lors d’expéditions, on imagine rapidement ce que des données compromises peuvent produire : mauvais dosage d’un médicament, trop forte puissance sur une machine… Les scénarios sont infinis.

En accaparant les données à l’insu de l’entreprise, les hackeurs peuvent très bien les modifier et les réinjecter ensuite dans le système.

Ceux qui ont frappé l’entreprise de sécurité Gunnebo cherchaient vraisemblablement à obtenir de l’argent facilement et rapidement. Mais comme leur but n’a pas pu être atteint, ils ont cherché à faire le plus de mal possible. Ceci en révélant des données sensibles qui, tombées entre de mauvaises mains, peuvent être beaucoup plus dommageables.

Les particuliers également ciblés

À l’avenir, le risque peut aussi se déporter vers les particuliers. Si la cible se durcit, les attaquants chercheront à multiplier les petites cibles pour empocher les mêmes gains. Les particuliers sont plus vulnérables.

Début octobre 2020, un groupe finlandais d’une vingtaine d’établissements psychiatriques a été attaqué. Une fois les données dérobées, les hackeurs ont envoyé aux patients des demandes individuelles de rançons de 200 € pour ne pas divulguer leur dossier médical.

En cas de crise, avertir les clients est une décision importante, nécessaire et bien souvent une obligation légale. Il faut aussi garder en tête que les données dérobées peuvent également être utilisées contre les clients ou dans d’autres attaques plus tard.

Article extrait du n° 574 de Face au Risque : « L’hydrogène en lumière » (juillet-août 2021).

David Kapp – Journaliste

Les plus lus…

Dans un flash Aria daté de juillet 2025, le Bureau d’analyse des risques et des pollutions industrielles (Barpi) rappelle l’importance…

L'entreprise Blue Solutions, filiale du groupe Bolloré, a répondu aux accusations de l'entreprise Highway France Logistics 8, propriétaire de…

Deux décrets ainsi qu’un arrêté, tous trois en date du 11 juin 2025, portent sur les règles de sécurité incendie…

Ce numéro 608 du magazine Face au Risque (juillet - août 2025) consacre un dossier spécial à la vidéosurveillance…

Un décret publié au Journal officiel le 27 juin 2025 et entré en vigueur le 1er juillet élargit les zones…

L’AFCDP (Association française des correspondants à la protection des données) annonce la publication du livrable du groupe de travail…