Le phishing, principale menace des entreprises françaises

Le Club des experts de la sécurité de l’information et du numérique (Cesin) a dévoilé les résultats de son 6e baromètre début février. Selon ce sondage OpinionWay pour le Cesin, le phishing est la principale cybermenace des entreprises françaises.

Le 6e « Baromètre de la cybersécurité des entreprises » du Cesin, réalisé avec l’institut de sondage OpinionWay, a été rendu public début février. Long de 55 pages, il a été réalisé auprès de 228 entreprises françaises membres du Cesin, entre début décembre 2020 et janvier 2021.

Dans les grandes lignes, il résume le rapport des entreprises françaises à la cybersécurité : sont-elles confrontées à ces problématiques ? Disposent-elles des solutions adéquates pour y faire face ? Quelles sont ces solutions ? Un investissement plus important est-il prévu dans ce secteur pour les années à venir ?

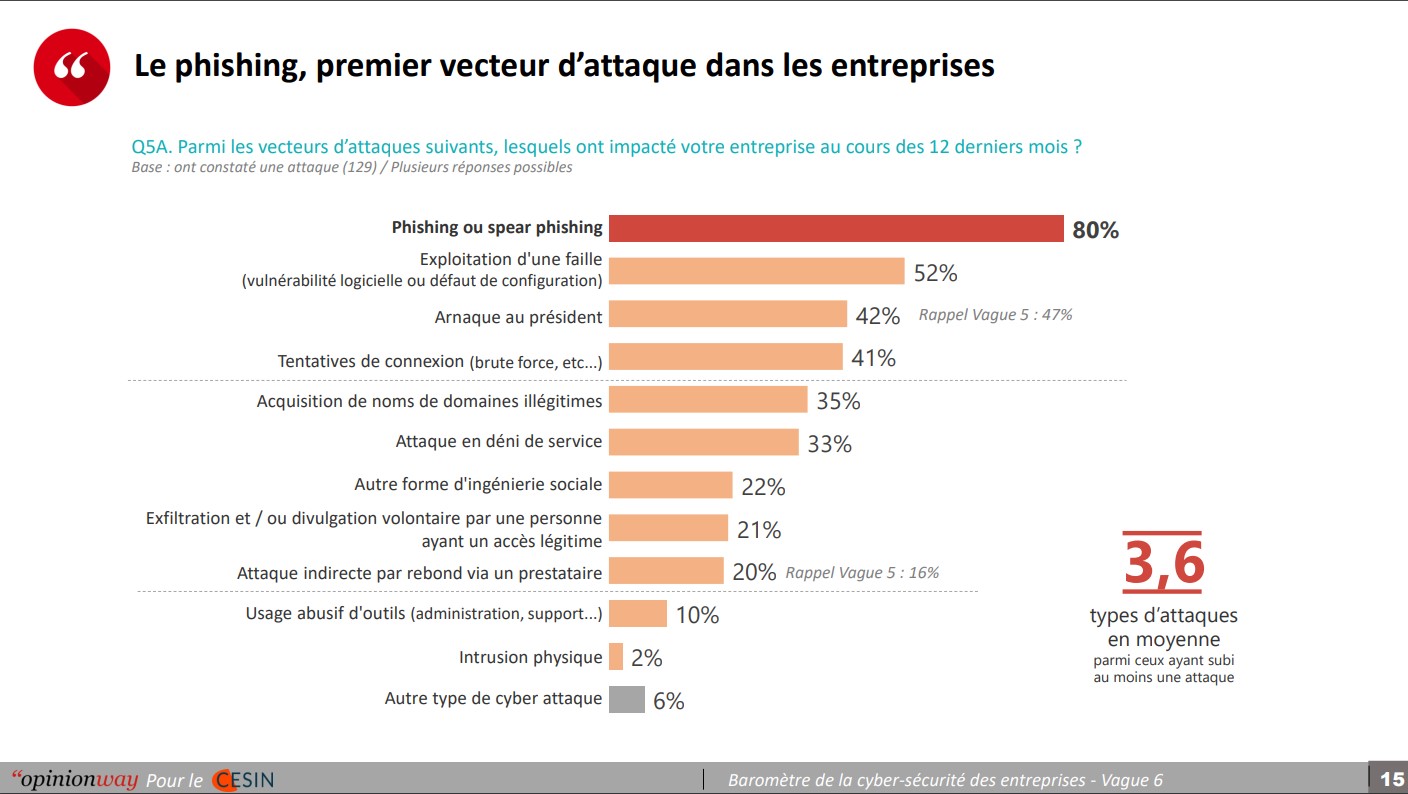

Le phishing, principale menace pour 80 % des sondés

À la lecture de la 6e édition de ce baromètre, 80 % des entreprises françaises sondées et victimes d’une cyberattaque en 2020 ont a minima été touchées par un phishing. 52 % l’ont été via l’exploitation d’une faille par des cyberattaquants. 42 % par une arnaque au président… Ou encore 33 % par une attaque en déni de service.

La question reste encore de savoir ce qu’est le phishing ? Une arnaque au président ? Ou un déni de service… Voici quelques définitions de ces cybermenaces.

Phishing (ou hameçonnage)

Le site internet du ministère de l’Économie résume le phishing comme étant « une technique frauduleuse destinée à leurrer l’internaute pour l’inciter à communiquer des données personnelles (comptes d’accès, mots de passe…) et/ou bancaires en se faisant passer pour un tiers de confiance ».

Le procédé est simple, mais toujours aussi efficace : l’attaquant entre en relation avec sa future victime (par mail, SMS ou contact téléphonique) en usurpant une identité justifiant la transmission d’informations personnelles ou professionnelles. Il peut ainsi s’agir d’un faux opérateur d’un fournisseur d’énergie demandant l’envoi d’un RIB (relevé d’identité bancaire) pour un renouvellement de contrat. Ou bien d’un site de commerce en ligne demandant l’envoi des codes de connexion pour des raisons de sécurité…

La réussite de cette cyberattaque réside dans le fait que l’attaquant parvient à gagner la confiance la victime.

Arnaque au président (ou fraude au président)

Cette cyberattaque est souvent décrite comme une forme de phishing. Dans les deux cas l’attaquant a en effet besoin de la complicité involontaire de sa future victime en gagnant sa confiance.

Sur son site internet, le ministère de l’Économie définit ce type de cyberattaque comme un mode opératoire durant lequel « le fraudeur contacte le service comptable d’une entreprise cible, en se faisant passer pour le président de la société mère ou du groupe. Le contact se fait par courriel ou par téléphone, via le standard. Après quelques échanges destinés à instaurer la confiance, le fraudeur demande que soit réalisé un virement international non planifié, au caractère urgent et confidentiel. Le comptable sollicité s’exécute, après avoir reçu les références du compte étranger à créditer ».

Le ministère précise par ailleurs que cette technique s’est développée ces dernières années… Des fraudes au « faux technicien », « faux ministre » ou « au changement de RIB » ont ainsi vu le jour sur le même principe.

Le site Silicon.fr donne l’exemple type du processus d’une arnaque au président.

Attaque en déni de service (ou en déni de service distribué)

Contrairement aux deux précédentes cyberattaques, l’attaque en déni de service ne repose pas sur un procédé de gain de confiance de la victime.

Site du Gouvernement dédié à la prévention du risque numérique, cybermalveillant.gouv résume l’attaque en déni de service comme une attaque visant « à rendre inaccessible un serveur par l’envoi de multiples requêtes jusqu’à le saturer ou par l’exploitation d’une faille de sécurité afin de provoquer une panne ou un fonctionnement fortement dégradé du service ».

Durant cette attaque, le site n’est temporairement plus utilisable… Ou, au mieux, difficilement accessible. Pour un site de commerce en ligne, cela signifie par exemple l’impossibilité de vendre le moindre produit pendant plusieurs minutes, heures, voire jours dans un cas extrême. Outre cette perte d’exploitation, l’entreprise peut également voir sa notoriété dégradée.

« L’attaque est souvent visible publiquement, voire médiatiquement, et laisse à penser que l’attaquant aurait pu prendre le contrôle du serveur, donc potentiellement accéder à toutes ses données, y compris les plus sensibles (données personnelles, bancaires, commerciales…) : ce qui porte directement atteinte à l’image et donc la crédibilité du propriétaire du site auprès de ses utilisateurs, clients, usagers, partenaires, actionnaires… » détaille cybermalveillant.

Attaque par rebond

Comme dans le cas d’une attaque en déni de service, une attaque par rebond n’implique pas d’obtenir la confiance de sa victime… Mais simplement de parvenir à trouver une faille par effet de ricochet en passant par un intermédiaire de la cible, lui aussi involontairement impliqué.

Le cabinet Haas Avocats explique ainsi que l’attaque par rebond « consiste à utiliser un ou des systèmes intermédiaires, participant à leur insu à l’attaque, et permettant à un cyber assaillant de dissimuler son identité. Dans ce cas, le hacker n’attaque pas frontalement sa cible mais s’intéresse plutôt à l’écosystème de sous-traitants ou de fournisseurs de services connectés aux systèmes d’information de la victime pour exploiter d’éventuelles failles de sécurité ».

Société proposant des solutions de cybersécurité pour les particuliers et les entreprises, Kaspersky donne des détails plus techniques sur le processus de ce type d’attaque… Et les moyens de s’en protéger.

Quelles conséquences derrière ces cyberattaques ?

Ce 6e « Baromètre de la cybersécurité des entreprises » dévoile par la suite les principales conséquences qu’ont connu les entreprises françaises sondées victimes d’une cyberattaque en 2020.

Dans 30 % des cas, soit pour 1 entreprise victime sur 3, cela s’est terminé par un vol de données (personnelles ou stratégiques). Dans 29 % des cas, ces cyberattaques ont été suivies d’un déni de service.

Pour 24 % des entreprises victimes une rançon leur a été demandée par les cyberattaquants pour récupérer les données ou permettre une reprise d’activité. Si aucun chiffre n’est donné à ce sujet, les rançons sont, dans la très grande majorité des cas, bel et bien payées par les entreprises.

Enfin 25 % des entreprises victimes sondées – soit 1 sur 4 – a fait face à une usurpation d’identité ou à une usurpation de comptes sur les réseaux sociaux. À noter que certaines des concernées ont subi plusieurs de ces conséquences. Par exemple à la fois un vol de données et une demande de rançon. Ce qui explique que le total soit supérieur à 100 %.

En guise de conclusion, il est précisé que 57 % des entreprises sondées prévoient « d’augmenter les budgets alloués à la protection contre les risques cyber » en 2021. Et 52 % misent sur une augmentation des effectifs dédiés à la cybersécurité.

En savoir plus

Ce sondage OpinionWay pour le Cesin est à retrouver en intégralité sur le site officiel de l’institut de sondage.

Eitel Mabouong – Journaliste

Les plus lus…

Alors qu'une personne victime de violences internes sur cinq estime avoir subi un harcèlement sexuel[1], prendre conscience de ce…

Le colonel Frédéric Goulet a officié en tant que chef du Bureau de la prévention et de la réglementation…

Dans la nuit du 13 au 14 juillet 2015, un important incendie a touché le site pétrochimique de l’américain…

Dans un flash Aria daté de juillet 2025, le Bureau d’analyse des risques et des pollutions industrielles (Barpi) rappelle l’importance…

L'entreprise Blue Solutions, filiale du groupe Bolloré, a répondu aux accusations de l'entreprise Highway France Logistics 8, propriétaire de…

Deux décrets ainsi qu’un arrêté, tous trois en date du 11 juin 2025, portent sur les règles de sécurité incendie…